Информационная безопасность. виды угроз и защита информации

Содержание:

- Организационные средства защиты информации

- Информационная безопасность в компьютерной среде

- Почему поддержкой ИБ-продуктов занимаются специализированные центры

- Особенности защиты информации в современном мире

- Правила безопасности

- Средства защиты информации

- Основные проблемы защиты данных в информационных системах

- Краткая история вопроса

- Причины утечки информации

- Платежные системы и сервисы

- Какими средствами обеспечивается, классификация

- Сценарии взаимодействия сервисных центров по информационной безопасности с заказчиками

- Методы защиты информационных систем

- Отрицание, гнев, торг, принятие

- Угрозы информационной безопасности

Организационные средства защиты информации

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

- разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией;

- проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе;

- разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков;

- внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации;

- составляют планы восстановления системы на случай выхода из строя по любым причинам.

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации.

Что такое ИБ-аутсорсинг и как он работает? Читать.

Информационная безопасность в компьютерной среде

Вопрос поддержания безопасности информационных систем одинаково остро стоит и перед обычными пользователями, и перед предприятиями. Потеря данных для компаний влечет за собой, прежде всего, потерю доверия и репутации. Для человека же в лучшем случае утечка выливается в навязчивый показ таргетированной рекламы, в худшем – конфиденциальная информация (пароли, данные банковских карт, сведения для входа в системы) может быть использована мошенниками в корыстных целях.

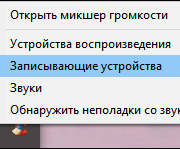

Для контроля данных, обращающихся в информационной среде, используют различные программные средства:

- сверхмощные приложения, работа которых состоит в обеспечении безопасности и шифровании финансовых и банковских реестров информации;

- глобальные решения, работающие на уровне всего информационного массива;

- утилиты для решения конкретных проблем.

Почему поддержкой ИБ-продуктов занимаются специализированные центры

Сегодня практически невозможно представить себе сложные информационные системы, поддержка которых выполнялась бы исключительно внутренними ресурсами. Содержать высококвалифицированных специалистов под широкий спектр задач дорого и неэффективно. Поэтому большая часть системного и прикладного ПО в крупных организациях поддерживается силами сторонних исполнителей – сервисных центров, которые обладают достаточным для этого штатом специалистов и необходимыми компетенциями.

Отдельной категорией выступают здесь сервисные центры по информационной безопасности. Ведь, как показывает практика, с обновлением, например, бухгалтерской системы, может справиться большое количество ИТ-специалистов из огромного числа компаний, которым не нужно для этого каких-либо специальных разрешений и допусков. В то же время обслуживание систем информационной безопасности требует от сервисного центра не только специфических знаний и опыта, но и наличия лицензий, а также определенных моделей обслуживания заказчиков.

Кроме того, обеспечение работоспособности средств информационной безопасности обычно имеет критическую важность, и, чем крупнее организация, тем больший ущерб ей может быть нанесён в случае сбоя межсетевого экрана, антифрод-системы или DLP-решения

Особенности защиты информации в современном мире

Определение

Защита информации — действия для предотвращения утраты, кражи, злоумышленного искажения информации.

Чтобы не нанести вред самому себе или компании, в которой работает, пользователь персональных компьютеров, смартфонов и сети интернет должен иметь хотя бы минимальное понятие об информационной безопасности. Например:

- не переходить по подозрительным ссылкам;

- не закачивать исполняемые файлы от подозрительных источников;

- не вводить на незнакомых сайтах пароли и коды безопасности;

- пользоваться антивирусным программным обеспечением.

Часто утечка конфиденциальной информации и другие информационные правонарушения являются следствием неопытности пользователей, но могут быть обусловлены и сознательными действиями сотрудников компании или злоумышленников. Например, имея доступ к локальной сети, можно загрузить вирус. Даже не имея доступа к паролям, хакеры могут использовать уязвимости в кодах приложений, прослушивать каналы связи, использовать технические устройства, фиксирующие нажатия на клавиши клавиатуры или снимающие монитор пользователя. Последствиями могут быть уничтожение, разрушение информации, а также искажение, подделка, утечка, копирование и т. п.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут

Виды информационных угроз

Существует множество угроз для хранящейся в электронном виде информации.

В первую очередь ущерб может быть вызван стихийными, природными явлениями, не зависящими от человека:

- пожаром;

- наводнением;

- землетрясением;

- ударом молнии.

Более широк и опасен тот ущерб, который связан с человеческой деятельностью:

- неумышленный ущерб, вызываемый действиями пользователей или программ, перебоями с энергоснабжением, влиянием электромагнитных полей;

- умышленный ущерб, обусловленный доступом к информации посторонних лиц или вредительством тех, кто имеет право доступа.

Также можно классифицировать угрозы:

- По аспекту информационной безопасности, на который они направлены: кроме неправомерного доступа к конфиденциальным данным, возможно их изменение или удаление, а также лишение доступа к ним.

- По местонахождению источника угрозы: внутри или вне системы.

- По масштабу причиняемого ущерба: можно навредить всему объекту, а можно его отдельным элементам или даже свойствам.

- По уровню вмешательства: пассивное воздействие не меняет структуру системы и данные, в отличие от активного.

Правила безопасности

Есть несколько обязательных правил информационной безопасности, которые соблюдать просто необходимо (2014 г.).

Заслон от вирусов и спама

Заслон для вирусов и спама. Самую большую угрозу безопасности компании, по данным экспертов, представляет вредоносное ПО. На август 2014 года ежедневно появляется около 200 тыс. новых его образцов. По данным участников ИБ-рынка, в 2013 году 95% российских компаний по меньшей мере один раз подверглись хакерской атаке. Не менее серьезной угрозой является утечка в результате незащищенного обмена корпоративной информацией через мобильные устройства сотрудников.

Чтобы не допустить возникновения этих угроз, необходимо отказаться от «левого» софта, установить файрвол и современный антивирус, регулярно обновлять его.

Компьютер для ДБО использовать только для ДБО

Компьютер, на котором установлено ДБО, необходимо отключить от локальных сетей. Выходить в интернет с него, кроме как для связи с банком, нельзя.

Не пользоваться соцсетями и открытым Wi-Fi с рабочих компьютеров

Если в работе или для хранения информации используются смартфоны и планшетные компьютеры, не надо выходить с них в социальные сети и пользоваться общедоступным Wi-Fi.

Ключи и пароли держать под замком

Часто руководители СМБ сами дают карты в руки мошенникам, держа ключи от ДБО и электронной подписи в доступном месте.

Эти сведения необходимо хранить в сейфе или другом надежном месте, доступ посторонних к ним должен быть запрещен.

Корпоративные данные должны храниться на удаленном сервере

Коммерческие и персональные данные лучше всего доверить облачным сервисам. Это безопаснее, чем в папке на столе или компьютере, на флешке или съемном диске. Данные в дата-центрах хранятся в зашифрованном виде, и добраться до них можно только с помощью электронных ключей и цифровой подписи.

Разграничить доступ к данным между сотрудниками

Важно также предупредить и внутренние угрозы – умышленные или случайные нарушения политики информационной безопасности сотрудниками компании. Эти риски можно минимизировать, установив доступ к корпоративной информации в зависимости от уровня полномочий сотрудников

Например, менеджер по продажам располагает сведениями только о своих клиентах, а полная база и вся история продаж будет доступна только начальнику отдела продаж. Главный бухгалтер должен иметь доступ только к бухгалтерской отчетности, а управленческая отчетность будет доступна только гендиректору. Конечно, в маленькой компании добиться полного обособления функций сложно, но попытаться разграничить потоки информации между сотрудниками все-таки необходимо. Все это также снизит вероятность утечки данных.

Средства защиты информации

Средства защиты информации (СЗИ) — это ПО и оборудование, помогающие предотвратить утечки данных и эффективно противостоять угрозам. В их число входят различные аппаратные решения, программное обеспечение и организационные меры, которые должны работать в комплексе.

Из всех СЗИ наиболее популярны программные средства. Перечислим основные типы такого ПО.

Традиционные антивирусы

Некоторые из антивирусов способны не только обнаружить и обезвредить вредоносные программы, но иногда и восстановить поврежденные файлы. Важная функциональность, о которой не стоит забывать — сканирование, периодичность которого можно настраивать в соответствии с расписанием.

Облачные антивирусы

Основное отличие от традиционного ПО — в том, что анализ файлов происходит непосредственно в облачной инфраструктуре, а на устройстве устанавливается только клиент. Таким образом, антивирус не нагружает ОС рабочих ПК. Поэтому они хорошо подходят для не очень производительных систем. Среди примеров можно назвать Panda Cloud Antivirus, Crowdstrike, Immunet.

Системы мониторинга и управления информационной безопасностью (SIEM)

Это специализированное ПО, созданное для мониторинга ИТ-инфраструктуры. SIEM-решения собирают информацию о событиях в сети из всех критичных источников. Это антивирусы, межсетевые экраны, операционные системы и так далее. Вся эта информация централизованно хранится в одном месте и анализируется в автоматическом режиме. На основе анализа система мгновенно уведомляет ИТ-отдел об активности, похожей на хакерские атаки, сбои и другие угрозы.

Data Leak Prevention (DLP)

Это специализированное ПО, разработанное для защиты данных от утечки. Такие решения эффективны, но требуют больших организационных и финансовых затрат от компании. Хороший выбор, если вы готовы заплатить за действительно серьезный уровень безопасности.

Также можно выделить такие типы, как криптографические системы, межсетевые экраны, VPN и прокси-серверы

Особое внимание следует уделить и защите мобильных устройств, которыми пользуются сотрудники. Для этого существует целый ряд решений, например AirWatch, IBM MaaS360, VMware, Blackberry Enterprise Mobility Suite

Основные проблемы защиты данных в информационных системах

Конечная цель реализации мер безопасности

Повышение потребительских свойств защищаемого сервиса, а именно:

- Удобство использования сервиса

- Безопасность при использовании сервиса

- Применительно к системам ДБО это означает сохранность денег

- Применительно к системам электронного взаимодействия это означает контроль над правами на объект и сохранность ресурсов

- Утрата любого свойства безопасности означает потерю доверия к сервису безопасности

Что подрывает доверие к сервисам безопасности ?

На бытовом уровне

- Информация о хищениях денег и собственности, зачастую излагаемая гипертрофировано

- Запуганность людей непонятными для них, а значит, неконтролируемыми угрозами (кибератаками, хакерами, вирусами и т.д.)

- Некачественная работа предоставленного сервиса,(отказы, ошибки, неточная информация, утрата информации)

- Недостаточно надежная аутентификация личности

- Факты мошенничества, с которыми сталкиваются люди или слышали о них

На правовом уровне

- Утрата аутентичности данных

- Утрата легитимности сервиса безопасности по формальному признаку (окончание срока действия сертификата, аттестата на объект, лицензии на вид деятельности, окончание поддержки)

- Сбои в работе СКД –СУД, нарушение конфиденциальности

- Слабый уровень доверия к сервису аутентификации

- Сбои и недостатки в работе систем защиты, дающие возможность оспорить легитимность совершаемых операций

Построение любой компьютерной сети начинается с установки рабочих станций, следовательно подсистема информационной безопасности начинается с защиты этих объектов.

Здесь возможны:

- средства защиты операционной системы;

- антивирусный пакет;

- дополнительные устройства аутентификации пользователя;

- средства защиты рабочих станций от несанкционированного доступа;

- средства шифрования прикладного уровня.

На базе перечисленных средств защиты информации строится первый уровень подсистем информационной безопасности в автоматизированных системах. На втором этапе развития системы отдельные рабочие станции объединяют в локальные сети, устанавливают выделенные сервера и организуют выход из локальной сети в интернет.

На данном этапе используются средства защиты информации второго уровня — уровня защиты локальной сети:

- средства безопасности сетевых операционных систем;

- средства разграничения доступа к разделяемым ресурсам;

- средства защиты домена локальной сети;

- сервера аутентификации пользователей;

- межсетевые экранные прокси-сервера;

- средства обнаружения атак и уязвимостей защиты локальной сети.

При объединении локальных сетей в общий интранет с использованием в качестве коммуникационной среды публичных сетей (в том числе, интернета) безопасность обмена информацией обеспечивается применением технологии VPN, которая составляет основу третьего уровня информационной безопасности.

Читать статью «ИБ: средства защиты» »’

Краткая история вопроса

Термин «реагирование на инциденты ИБ» уходит корнями в 1988 г., когда Роберт Тэппэн Моррис, на тот момент 22-летний аспирант одного из вузов США, в ходе неудачного эксперимента запустил в сеть (тогда еще ARPANET) первого сетевого червя. Ущерб был настолько разрушительным, что парализовал работу около 6 тысяч узлов и фактически сделал использование сети невозможным.

В ответ на этот инцидент в Университете Карнеги — Меллона экстренно создали экспертную группу из ИБ-специалистов «Компьютерная команда реагирования на чрезвычайные ситуации» (Computer Emergency Response Team — CERT). Она должна была остановить действие вредоносного ПО.

В дальнейшем аналогичные экспертные команды CERT начали появляться по всему миру. Такие группы существуют и сегодня, однако со временем они стали фокусироваться на аналитике угроз на глобальном и региональном уровнях, как правило, в рамках отдельно взятой страны.

Тенденцию подхватили коммерческие организации, создавшие схожие группы реагирования на инциденты ИБ — Computer Security Incident Response Team (CSIRT). Эти команды должны были следить за безопасностью в рамках отдельной компании.

Причины утечки информации

Чаще всего угрозы информационной безопасности в компьютерных сетях возникают по следующим причинам:

- человеческий фактор;

- использование нелицензионного программного обеспечения;

- хакерские атаки;

- вирусные угрозы.

Корпоративные сети в большей степени подвержены воздействию антропогенной угрозы. Сотрудники, преднамеренно или по невнимательности, могут отправить секретные сведения по небезопасным каналам связи или скопировать их на съемный носитель для работы вне офиса. Утеря карты памяти, флешки или диска может привести к попаданию информации к посторонним лицам.

При использовании пиратского ПО не обеспечивается защита от несанкционированного доступа к информации третьими лицами. Владельцы нелицензированных программ не получают обновления и техническую поддержку. По данным Microsoft, пиратские программы в 7% случаев заражены зловредными программами, предназначенными для кражи паролей и персональных данных.

Хакерские атаки проводятся на каналы связи или сервера ресурсов. Они применяются в конкурентной борьбе для получения сведений о клиентах компании или с целью похищения денег пользователей сайта.

Одной из наиболее опасных угроз является вирусное заражение компьютера. Вирусы повреждают операционную систему и влияют на работу всей IT-системы. Они проникают на компьютер через почтовые сообщения или программы обмена уведомлениями. Наиболее опасными среди вирусов являются троянские программы, которые могут уничтожать или повреждать файлы, а также открывать злоумышленникам доступ к данным пользователей.

Платежные системы и сервисы

- Facebook Pay

- Apple Pay, Apple Card

- Samsung Pay, Samsung Card

- Alipay

- WeChat Pay

- PayPal и PayPal_Россия

- Android Pay + Google Wallet = Google Pay

- Huawei Pay, Huawei Card, Huawei Digital Payment Cloud Solution

- Garmin Pay

- BitPay Card

- Mir Pay

- VK Pay

- Chase Pay

- Binance Pay

- SWIFT, SWIFT gpi Instant

- Европейская платёжная инициатива (EPI, The European payments initiative)

- CIPS — Трансграничная межбанковская платежная система

- Visa International, Fold Rewards Card, Visa Secure, 3-D Secure

- 3-D Secure 2.0 (3D-Secure 3DS) — EMVCo

- MasterCard

- UnionPay

- JCB Платежная система

- Corda R3 Платежная система на блокчейне

- LG CNS: Платежная система с распознаванием лиц

- Worldpay

- American Express

- Payment Card Industry Security Standards Council

- BitPay

- Square

- MoneyGram

- Биткоин (Bitcoin) Криптовалюта

- Биткоин (Bitcoin) в России

- Криптовалюты в России

- Криптовалюты на Украине, FacePay24

- Криптовалюты в Эстонии

- Национальные криптовалюты

- Восточноазиатская цифровая валюта

- Цифровой юань (DCEP)

- Цифровой евро

- Цифровой доллар

- Цифровая вона Южной Кореи

- Цифровой бат Таиланда

- Цифровая шведская крона (e-krona)

- Facebook Libra криптовалюта

- El Petro (криптовалюта)

- Эфир (Ether, криптовалюта Ethereum)

- Ethereum (криптовалюта)

- JPM Coin (криптовалюта)

- Gram (криптовалюта)

- MUFG Coin (криптовалюта)

- Tcoin (криптовалюта)

- Venus (криптовалюта)

- MobiCoin (криптовалюта)

- Stablecoin (криптовалюта)

- BitTorrent (криптовалюта)

- Wells Fargo Digital Cash (криптовалюта)

- Kodakcoin (криптовалюта)

- Bitcoen Кошерная криптовалюта

- Barca Fan Tokens ($BAR)

Виртуальные карты

- Система Быстрых Платежей (СБП)

- НСПК МИР

- Sberbank Pay, Платежная система Сбербанка, Сбербанк: Система оплаты по улыбке

- Uniteller

- Tinkoff Pay

- Платежная система АО Россельхозбанк

- PosTransfer

- United Card Services

- SelfieToPay

- ISBC Pay Сервис бесконтактной оплаты брелоком

- Сервис по передаче финансовых сообщений (СПФС)

- ECommPay ECommPay: Conversion +

- Про100 (платежная система)

- Рапида (Rapida)

- ChronoPay (Хронопэй)

- CloudPayments

- Эвотор Пэй (Evotor Pay)

- Золотая Корона, KoronaPay

- Элекснет

- Лидер — система денежных переводов НКО

- Деньги.Мэйл.Ру

- Yandex Pay

- ЮMoney

- Webmoney

- RBK Money

- Кошелек МТС Деньги

- Qiwi Кошелек — Группа Qiwi

- МультиКарта

- Мультисервисная платежная система (МПС)

- Кампэй (Comepay) Платежная система

- Contact (платежная система)

- Magnit Pay

- PayMaster (сервис)

- Pay.Travel

- Blizko платежная система

- PayBox.money

- Fondy

- Универсальная электронная карта (УЭК)

- Онлайн-обмен данными между торговыми точками и налоговой службой (контрольно-кассовая техника, ККТ, POS-терминалы)

- POS-терминалы и другое торговое оборудование (мировой рынок)

- Сервисы мобильных платежей

- Бесконтактные NFC-платежи, NFC

- Безопасность бесконтактных платежей

- Основные тренды в сфере защиты банковских платежей

- Терминалы оплаты (системы моментальных платежей)

- Платежная карта

- Карточные платежные системы

- Дебетовые карты (рынок России)

- Кредитные карты (рынок России)

- Эквайринг (процессинг)

- Оплата по биометрии

- Безналичные платежи в России

- Электронные платежные системы в России

- Политика ЦБ в сфере защиты информации (кибербезопасности)

- Политика ЦБ в сфере развития инноваций и финансовых технологий

- ФинЦЕРТ

- Денежные переводы (рынок России)

- Электронные платежные системы в Азербайджане

- Электронные платежные системы в Казахстане

- Электронные платежные системы в Узбекистане

- Электронные платежные системы на Украине

- Денежные переводы (мировой рынок)

- Потери банков от киберпреступности

- Информационная безопасность в банках

- Мошенничество с банковскими картами

- Взлом банкоматов

Баконг (Bakong) Государственная платежная система Камбоджи

Какими средствами обеспечивается, классификация

Предупреждение утечки или утери информации должно осуществляться комплексно, т. е. для получения наилучших результатов все виды защиты информации нужно объединить.

Комплексная защита информационной системы включает:

- Организационную защиту, т. е. специальные мероприятия от собраний до разработки планов и организации отделов, занимающихся предотвращением несанкционированного доступа.

- Программно-аппаратную защиту, компьютерные системы и программы.

- Инженерно-техническую защиту: камеры видеонаблюдения, интеллектуальные замки, ограничивающие доступ в секретные помещения (к конфиденциальной информации) посторонних.

- Законодательную защиту.

Сценарии взаимодействия сервисных центров по информационной безопасности с заказчиками

В подавляющем большинстве случаев обслуживание заказчиков строится по трем основным схемам.

Техническая поддержка. Базовый уровень, в рамках которого сервисный центр отвечает за поддержку работоспособности систем информационной безопасности, проводит диагностику неисправностей, оказывает консультационные услуги, а также выполняет профилактическое выездное обслуживание

Техническое сопровождение. На этом уровне сервисы технической поддержки дополняются регламентными работами и установкой обновлений, в том числе и с выездом инженера к заказчику.

Аутсорсинг. В этой модели на сервисный центр ложится полная ответственность за эксплуатацию ИБ-решений и средств защиты информации. Помимо технического сопровождения специалисты аутсорсинговой компании организуют локальные службы информационной безопасности, занимаются развитием и модернизацией аппаратной и программной частей, необходимых для эффективной защиты системы. В зависимости от стоящих перед заказчиком задач, может быть сформирована выделенная оперативная группа, которая будет на месте решать все возникающие проблемы и формировать отчёты.

Методы защиты информационных систем

Смысл информационной защиты в сохранении информации в первозданном виде, исключая доступ посторонних.

Системный подход состоит из четырех составляющих обеспечения безопасности:

- законы и нормативно-правовые акты;

- распределение задач между ИБ-подразделениями;

- политика информационной безопасности;

- техническое и программное обеспечение.

Всем методам защиты на предприятии присущи такие характеристики:

- применение технических средств, фактическое использование которых растет по мере расширения информационного пространства и количества рабочих станций;

- постоянный мониторинг баз данных;

- непрерывная разработка новых вычислительных систем с улучшенными методами шифрования, постоянное шифрование уже имеющимися методами;

- ограничение доступа к информации на предприятии.

Наиболее серьезную угрозу для информационных систем представляют компьютерные вирусы. Они приносят больше всего убытков информационной инфраструктуре. Основная проблема состоит в том, что антивирусное программное обеспечение не может полностью предупредить появление новых угроз. Вследствие этого, так или иначе, происходит повреждение информационных пакетов и нарушение работы информационных систем. Устранение проблемы возможно только по факту после нахождения вредоносного вмешательства. Также стоит упомянуть физические методы защиты информации – устройства, мгновенно распознающие стороннее вмешательство в систему.

Чтобы защитить определенный объект от внешних и внутренних угроз, необходимо создание Системы обеспечения информационной безопасности (СОИБ).

Для построения эффективной и работоспособной системы руководствуются примерным планом:

- выявляют необходимые данному объекту степени защиты;

- соотносят их с положениями законов и постановлений, действующих на территории страны в этом направлении деятельности;

- обращаются к предыдущим наработкам;

- назначают ответственные подразделения и распределяют ответственность между ними;

- определяют политику информационной безопасности данного объекта и используют необходимые программно-технические методы для ее внедрения.

Отрицание, гнев, торг, принятие

В условиях повсеместной цифровизации, распространения IoT и BYOD можно защититься от кибератак, разве что отключив интернет, но даже в этом случае вы не будете защищены на 100%. Это значит, что жертвой киберпреступления может стать любая организация. Поэтому первым шагом на пути к защите должно стать принятие того факта, что рано или поздно вашу компанию могут взломать. Возможно, это происходит прямо сейчас, пока вы читаете эту статью. Не исключено, что в вашей сети есть критические незакрытые уязвимости, которые может проэксплуатировать злоумышленник.

Либо же в эту самую минуту ваш сотрудник открывает письмо с вредоносным вложением или вставляет в компьютер найденную в офисе USB-флешку и запускает в сеть очередной вирус-шифровальщик. Гораздо хуже, если в компании действует инсайдер, который планирует продать ваши секретные данные мошенникам.

И наконец, прямо сейчас у стен вашего офиса может быть припаркован автомобиль со шпионской Wi-Fi-точкой, к которой подключаются ваши коллеги и, сами того не зная, сливают все «пароли и явки» киберпреступникам.

Угрозы информационной безопасности

Анализ потенциальных киберугроз для организации является услугой, которую можно купить на рынке:

Услуги исследования киберугроз (рынок России)

Действия, несущие угрозу для информационных систем, можно разделить на две основные категории: внутренние (умышленные и неумышленные действия сотрудников) и внешние (сетевые кибератаки, кража носителей информации).

Внутренние угрозы

Внутренние угрозы связаны прежде всего с утечками данных:

Утечки данных

Чаще всего к утечкам приводят следующие действия, осуществляемые авторизованными пользователями (сотрудниками, инсайдерами):

- целенаправленная кража, замена на заведомо ложные или уничтожение данных на рабочей станции или сервере;

- повреждение данных пользователем, вызванное неосторожными или халатными действиями;

- утеря носителей информации за периметром организации.

Внешние угрозы

Электронные методы воздействия, осуществляемые хакерами:

- несанкционированное проникновение в компьютерные сети;

- DoS- и DDoS-атаки;

Естественные угрозы: на информационную безопасность компании могут влиять разнообразные внешние факторы: причиной потери данных может стать неправильное хранение, кража компьютеров и носителей, форс-мажорные и другие обстоятельства.