Аутентификация и идентификация. особенности нотифицирования

Содержание:

- Информационное содержание

- Способы идентификации

- Принцип работы

- Какие операции не требуют идентификации

- Что еще важно знать

- Обмен временного токена на токен авторизации

- Начало

- Какие существуют виды двухфакторной аутентификации?

- Общие понятия

- Процесс авторизации и аутентификации.

- Как подключить двухфакторную аутентификацию во «ВКонтакте»

- Многофакторная аутентификация

- Ошибки аутентификации: причины и пути решения

- Что документируется в разделе аутентификации

- Аутентификация по предъявлению цифрового сертификата

- Организационная идентификация и эмоциональная приверженность организации

Информационное содержание

Литературная подделка может включать в себя имитацию стиля известного автора. Если доступна оригинальная рукопись , машинописный текст или запись, то сам носитель (или его упаковка — от коробки до заголовков электронного письма ) может помочь доказать или опровергнуть подлинность документа. Однако текст, аудио и видео можно скопировать на новый носитель, возможно, оставив только сам информационный контент для использования при аутентификации. Были изобретены различные системы, позволяющие авторам предоставлять читателям средства для надежной аутентификации того, что данное сообщение исходит от них или было передано ими. Сюда входят такие факторы аутентификации, как:

- Сложный для воспроизведения физический артефакт, например печать , подпись , водяной знак , специальные канцелярские товары или отпечаток пальца .

- Общий секрет , например, ключевой фразы, в содержании сообщения.

- Электронная подпись ; Инфраструктура открытого ключа часто используется для криптографической гарантии того, что сообщение было подписано держателем определенного закрытого ключа.

Противоположная проблема — это обнаружение плагиата , когда информация от другого автора выдается за собственную работу. Распространенным методом доказательства плагиата является обнаружение другой копии того же или очень похожего текста, имеющей другую атрибуцию. В некоторых случаях чрезмерно высокое качество или несоответствие стиля могут вызвать подозрение в плагиате.

Грамотность и литературная аутентификация

В области грамотности аутентификация — это процесс проверки читателем правдивости того или иного аспекта литературы, а затем проверка этих вопросов посредством исследования. Фундаментальный вопрос для аутентификации литературы: верит ли кто-то в это? В связи с этим проект аутентификации — это деятельность по чтению и письму, при которой студенты документируют соответствующий исследовательский процесс (). Это повышает критическую грамотность учащихся. Документация по литературе выходит за рамки повествовательных текстов и, вероятно, включает информационные тексты, первоисточники и мультимедиа. Этот процесс обычно включает в себя как исследование в Интернете, так и практическое библиотечное исследование

В частности, при проверке подлинности исторической беллетристики читатели принимают во внимание степень правдоподобности основных исторических событий, а также изображаемой культуры (например, язык, одежда, еда, гендерные роли) для данного периода.

Способы идентификации

Водяные знаки, сургучные печати и всевозможные кодовые слова не то, чтобы совсем вышли из употребления, но уже не так актуальны. В информационных системах обходятся другими средствами, ничуть не менее надёжными.

Чтобы информационная система (будь то сайт или, к примеру, банкомат) идентифицировала человека, желающего получить доступ к данным, он должен иметь в своём распоряжении уникальный идентификатор, который позволит системе установить, может быть разрешён доступ или нет.

Чтобы получить идентификатор, субъект (в нашему случае — пользователь сайта или держатель банковской карты) должен предварительно зарегистрироваться в информационной системе и либо получить идентификатор, либо придумать его самостоятельно.

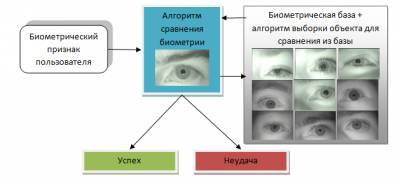

Идентификация может быть проведена и по биометрическим параметрам: отпечатки пальцев или ладони, голос, снимок сетчатки. Несмотря на то, что подобные системы являются достаточно дорогими, из развитие и усовершенствование является одним из весьма перспективных направлений.

Принцип работы

Процедура аутентификации начинается, когда пользователь конкретного ресурса, например, электронной почты, вводит в соответствующих полях свой логин, а также пароль и нажимает кнопку «Enter». Моментально система проверяет в базе данных конкретного юзера и сопоставляет указанный им пароль с тем, который используется по умолчанию.

Если данные совпадают, то система без препятствий пропускает этого пользователя. Практика показывает, что большинство ресурсов используют именно такое средство идентификации, хотя в некоторых случаях могут быть запрошены и другие данные, например, введение кода верификации, сканирование отпечатка пальца или же подтверждение IP адреса.

…

…

Процедура аутентификации гарантирует факт того, что человек действительно является тем, за кого себя выдаёт. Однако для того, чтобы предоставить ему возможность работать с информацией, которая присутствует в его учётной записи, одной проверки недостаточно.

Стоит отметить, что в процессе авторизации происходит проверка наличия прав у юзера на те или иные манипуляции с конкретной информацией, предотвращая тем самым её утечку и неправомерное использование. При этом, происходит данная процедура только после того, как человек прошёл аутентификацию, однако, повторяется за одну сессию неоднократно.

Процедура производится столько раз, сколько пользователь будет работать с теми или иными инструментами учётной записи либо же изменять информацию. Таким образом система будет каждый раз проверять возможность юзера совершать конкретные действия.

Какие операции не требуют идентификации

Некоторые операции, признанные малоопасными в законе № 115-ФЗ, допускается проводить без процедуры идентификации. Это:

- Денежные переводы без открытия счета на суммы в пределах 15 000 руб. (или в эквиваленте не более чем 15 000 руб.). Перечень исключений — товаров и услуг, на операции с которыми не распространяется освобождение от идентификации устанавливается Правительством РФ.

- Покупка физлицом валюты на сумму (эквивалент) не более 40 000 руб.

- Покупка физлицом изделий из драгметаллов и драгкамней в розницу на сумму (эквивалент) не более 40 000 руб. То же самое, но с применением физлицом электронных средств расчетов — на сумму (эквивалент) до 100 000 руб.

При этом также действуют меры по субъективной оценке клиента работниками банка, как и при упрощенной идентификации. То есть, если клиент, по общим критериям подходящий под «льготу» по идентификации, чем-то не приглянулся обслуживающему специалисту — у него могут потребовать сведения и документы, необходимые для идентификации.

Подобный подход связан с тем, что большинство отзывов банковских лицензий происходят именно на основании инкриминирования банкам нарушений закона № 115-ФЗ. Это вынуждает банки перестраховываться.

Что еще важно знать

Аутентификация – пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только простенький пароль, то какой-нибудь злоумышленник может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию (одноразовые коды в SMS или приложении) во всех сервисах, которые это позволяют.

По материалам сайтов kaspersky.ru, support.google.com

Обмен временного токена на токен авторизации

Временный токен (значение поля code ответа) подлежит немедленному обмену на токен авторизации. Время действия этого токена — меньше 1 минуты. Приложение должно получить и обработать ответ сервера и немедленно самостоятельно обменять временный токен на токен авторизации. Если приложению не удалось получить ответ сервера, временный токен утерян, либо срок его действия истек, необходимо повторить процедуру авторизации. Если авторизация завершилась успехом, приложение должно немедленно обменять временный токен на токен авторизации. Для этого необходимо отправить запрос, содержащий временный токен, на сервер авторизации Модульбанка. Запрос должен быть отправлен методом POST.

Формат запроса:

Параметры запроса:

| Параметры | Тип | Описание |

|---|---|---|

| code | string | Временный токен (authorization code) |

| clientId | string | Идентификатор приложения, полученный при регистрации |

| clientSecret | string | Секретное слово для проверки подлинности приложения |

В ответ на запрос сервер Модульбанка возвращает токен авторизации (accessToken), который является симметричным секретом приложения и дает право проводить операции со счетом пользователя. Токен возвращается в виде JSON-документа, который (в зависимости от результата обмена) может содержать одно из следующих полей:

| Параметры | Тип | Описание |

|---|---|---|

| accessToken | string | Токен авторизации. Присутствует в случае успеха |

| error | string | Код ошибки. Присутствует в случае ошибки |

Возможные ошибки:

| Значение поля error | Описание |

|---|---|

| invalid_request | Обязательные параметры запроса отсутствуют или имеют некорректные или недопустимые значения |

| unauthorized_client | Неверное значение параметра client_id или client_secret, либо приложение заблокировано |

| invalid_grant | В выдаче access_token отказано. Временный токен не выдавался Модульбанком, либо просрочен, либо по этому временному токену уже выдан access_token (повторный запрос токена авторизации с тем же временным токеном) |

Пример ответа при успешном обмене временного токена:

Пример ответа при ошибке:

Начало

Вся эта функциональность уже реализована для ASP.NET Core — проект с открытым исходным кодом под названием Identity 3.0. Для настройки окружения вам понадобится установить:

- Visual Studio 2015;

- Update 3 для VS 2015;

- .NET Core tools for Visual Studio.

Инструкцию по установке и ссылки можно найти .

Для включения функционала Identity создадим проект ASP.NET Core Web Application по шаблону Web Application и в качестве типа аутентификации выберем Individual User Accounts.

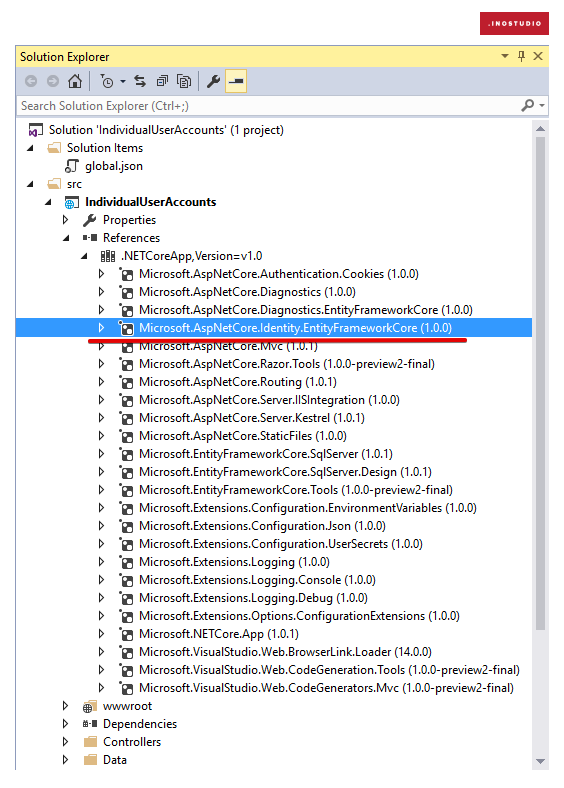

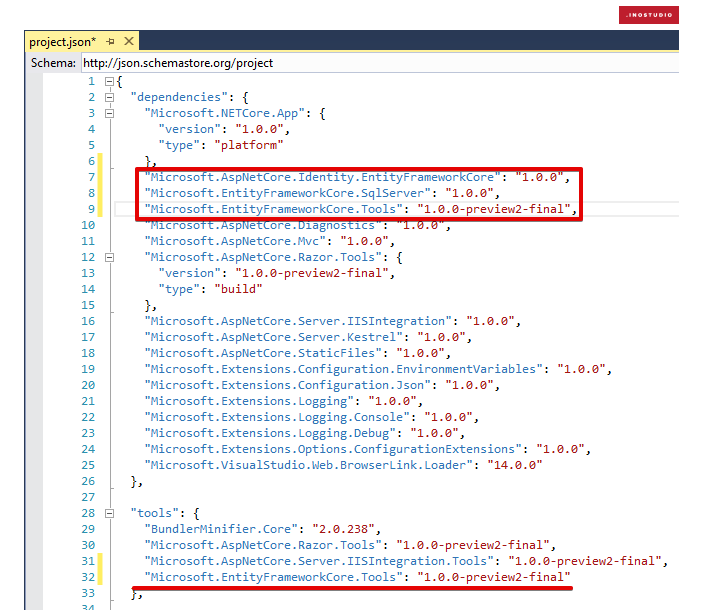

В проект будет добавлен пакет Microsoft.AspNetCore.Identity.EntityFrameworkCore, который будет сохранять данные и схемы в SQL Server для Entity Framework Core.

Также этот пакет можно добавить через NuGet Package Manager.

Или же дописав соответствующие зависимости в файле project.json в узлах dependencies и tools.

После сохранения файла в проект автоматически будут добавлены указанные пакеты. Но в этом случае для работы приложения необходимо будет самому настроить строку подключения и работу с базой данных.

Как это работает

В ходе нехитрых манипуляций по созданию проекта мы получили полностью рабочую систему аутентификации и авторизации. Приложение готово к работе и можно уже зарегистрировать нового пользователя и войти под ним в систему.

В ASP.NET Core за настройку обработки запросов отвечает метод Configure класса Startup. При создании проекта с использованием шаблона по умолчанию в этот метод добавится строка отвечающая за аутентификацию для потока запросов, основанную на куки.

Также в метод ConfigureServices этого же класса Startup будут добавлены Identity сервисы.

Это позволит использовать их в приложении с помощью встроенной системы внедрения зависимостей.

Теперь при обработке каждого запроса будет проводиться аутентификация пользователя. А авторизацию будет контролировать атрибут Authorize, который можно добавить перед контроллером и отдельным методом в MVC фреймворке.

ASP.NET Core был сильно изменен по сравнению с прошлыми версиями, не остался в стороне и Identity 3.0. Структура БД для Identity 3.0 имеет следующий вид:

Появились две новые таблицы: AspNetRoleClaims и AspNetUserTokens. Пользователи и роли, как и ранее, представлены классами IdentityUser и IdentityRole соответственно. Но теперь они не наследуются от интерфейсов для пользователей и ролей, что очень удобно. Также появились новые инструменты авторизации — политики.

Политика — это одно или несколько требований, необходимых пройти пользователю для авторизации.

Пример

Пусть для доступа к некоторому ресурсу в приложении пользователь должен иметь российское гражданство. Для начала зарегистрируем политику RussianСitizenship в ConfigureService файла startup.cs:

Для регистрации политики мы использовали RussianСitizenshipRequirement в качестве авторизационного требования — параметры данных, которые использует политика для оценки текущего пользователя. В нашем случае есть лишь один параметр — гражданство. Для создания требования нужно реализовать интерфейс IAuthorizationRequirement:

Далее создадим обработчик авторизации, который и будет оценивать свойства требования для принятия решения об авторизации:

Добавим в HomeController метод RussianPage () c атрибутом Authorize:

Готово, доступ к этому методу получат лишь пользователи, удовлетворяющие требованиям данной политики.

Какие существуют виды двухфакторной аутентификации?

Скорее всего Вы уже ни один раз сталкивались с двухэтапной проверкой, например, когда пытались зайти на страницу в социальной сети с другого компьютера или телефона и в этот момент, сервис подозревая о сомнительной активности, запрашивал у Вас проверочный код, который был отправлен на телефон. Это лишь одна из форм представления 2FA, а в целом они более многогранны и могут быть реализованы, как:

- имя пользователя и пароль + наличие специального ПИН-кода из SMS-сообщения, электронной почты или мобильного приложения — данный вариант самый простой по реализации и самый популярный среди других;

- имя пользователя и пароль + фотография – это означает, что при попытке входа делается фотография с помощью веб-камеры и отправляется на доверенное устройство (мобильный телефон, планшет, ноутбук). Все, что остается – на втором устройстве подтвердить подлинность сделанной фотографии или отклонить, тем самым заблокировав доступ для злоумышленника;

- имя пользователя и пароль + визуальная метка – в случае, если отсутствует веб-камера на компьютере или нет желания себя фотографировать, можно пройти двухфакторную аутентификацию другим способом. Визуальная метка – формирует уникальный визуальный код, который вычисляется по определенному алгоритму и отображается у пользователя на двух устройствах одновременно, позволяя пройти аутентификацию путем проверки подлинности кодов;

- имя пользователя и пароль + биометрика (отпечаток пальца, геометрия руки, сетчатка или радужная оболочка глаза, лицо, голос) – при получении доступа к системе, отправляется уведомление на соответствующее устройство, где от пользователя потребуется предоставить необходимый биометрический параметр;

- имя пользователя и пароль + аппаратное устройство (USB-накопитель, смарт-карта, токен, ключ) – для прохождения двухфакторной аутентификации потребуется вставить в персональный компьютер ключ доступа, или приложить карту к специальному считывателю, или же синхронизировать токен, например, через Bluetooth. В качестве примера, можно выделить такие электронные ключи, как USB-токены и смарт-карты JaCarta PKI от российского разработчика «Аладдин Р.Д.», которые и предназначены для двухфакторной аутентификации пользователей;

- имя пользователя и пароль + метаданные – аутентификация пользователя осуществляет только при соответствии всех необходимых параметров. В частности учитывается, местоположение посредством GPS. Пользователь, имеющий аппаратуру GPS, многократно посылает координаты заданных спутников, находящихся в зоне прямой видимости. Подсистема аутентификации, зная орбиты спутников, может с точностью до метра определить месторасположение пользователя. Также может учитываться время, например, выполнить вход в систему можно в период с 8:00 до 9:00, в иное время – доступ заблокирован. Как альтернатива — полная привязка к операционной системе и компонентам устройства, т. е. фиксируется IP-адрес и устройство (операционная система, программы и т. д.).

Нарушение кибербезопасности и хакерские атаки чаще всего происходят через Интернет, поэтому двухэтапная верификация делает подобные атаки менее опасными. Даже если злоумышленник получит данные от учетной записи, маловероятно, что он сможет получить второй фактор аутентификации.

Общие понятия

Что такое идентификация и аутентификация

Идентификация — это присвоение объекту уникального имени — идентификатора, и сравнение идентификатора со всем перечнем присвоенных идентификационных имен. Идентификатор должен однозначно характеризовать объект, т.е. у двух разных объектов не должно быть одинаковых идентификаторов.

Идентификация в СКУД: установление подлинности и определения полномочий объекта при его допуске через систему, а также для регистрации действий (например, для учета рабочего времени в СУРВ).

Идентификация напрямую связана с аутентификацией.

Аутентификация — это процесс проверки подлинности предъявляемого идентификатора, а именно, является ли идентифицирующийся объект тем, за кого себя выдает. Для того, чтобы подтвердить свою подлинность, объекту необходимо предъявить нечто, что может предъявить только обладающий данным идентификатором, и никто другой.

Методы аутентификации

Классифицируют по используемым средствам и делят на четыре группы:

- Основанные на знании лицом, имеющим право на доступ, некоторой секретной информации – пароля.

- Основанные на использовании уникального предмета: жетона, электронной карточки и др.

- Основанные на измерении биометрических параметров человека – физиологических или поведенческих атрибутах (отпечатки пальцев, почерк, голос и т.п.).

- Основанные на информации, ассоциированной с пользователем, например, с его координатами.

Если в процессе аутентификации подлинность субъекта установлена, то СКУД предоставляет ему физический и/или логический доступ в соответствии с его полномочиями (совокупностью прав).

Идентификатор доступа

Идентификатор доступа – уникальный признак субъекта либо объекта доступа, позволяющий отличать его от

В системах контроля и управления доступом используются следующие виды идентификаторов (согласно ГОСТ Р 51241-2008):

- механические — элементы конструкции идентификаторов (перфорационные отверстия, элементы механических ключей и т.д.);

- магнитные — намагниченные участки поверхности или магнитные элементы идентификатора (карты с магнитной полосой, карты Виганда и т.д.);

- оптические — нанесенные на поверхность или внутри идентификатора метки, имеющие различные оптические характеристики в отраженном или проходящем оптическом излучении (карты со штриховым кодом, топографические метки и т.д.);

- электронные контактные — электронный код, записанный в электронной микросхеме идентификатора (дистанционные карты, электронные ключи и т.д.);

- электронные радиочастотные – использующие для передачи данных радиоканал;

- акустические — кодированный акустический сигнал;

- биометрические — индивидуальные физические признаки человека (отпечатки пальцев, рисунок сетчатки глаза, динамика подписи и т.д.);

- комбинированные — использующие одновременно несколько идентификационных признаков.

Процесс авторизации и аутентификации.

Для получения доступа к файлам в сети пользователи для проверки их личности должны проходить аутентификацию. Это делается во время процесса входа в сеть. Операционная система Windows 7 для входа в сеть имеет следующие методы аутентификации:

- Протокол Kerberos версии 5: Основной метод аутентификации клиентов и серверов под управлением операционных систем Microsoft Windows. Он используется для проверки подлинности учетных записей пользователей и учетных записей компьютеров.

- Windows NT LAN Manager (NTLM): используется для обратной совместимости с операционными системами более старыми, чем Windows 2000 и некоторых приложений. Он менее гибок, эффективен и безопасен, чем протокол Kerberos версии 5.

- Сопоставление сертификатов: обычно используется для проверки подлинности при входе в сочетании со смарт-картой. Сертификат, записанный на смарт-карте, связан с учетной записью пользователя. Для чтения смарт-карт и аутентификации пользователя используется считыватель смарт-карт.

Как подключить двухфакторную аутентификацию во «ВКонтакте»

Зайдите в «Настройки» → Во вкладке «Безопасность» выберите «Подтверждение входа» → «Подключить». Дальше нужно будет ввести свой пароль, ввести последние цифры номера, с которого на ваш телефон поступит звонок, и функция подтверждения входа будет подключена. При желании можно выбрать аутентификацию через приложения для генерации кодов, а также распечатать или записать резервные коды.

В приложении:

Зайдите в «Настройки» (в приложении они находятся в меню в нижней части экрана) → выберите «Управление аккаунтом VK Connect» → «Безопасность и вход» → «Подтверждение входа».

Далее, как и в полной версии, выбираете способ подтверждения входа и восстановления доступа.

Многофакторная аутентификация

Многофакторная аутентификация представляет собой метод, при котором пользователю для доступа к учетной записи или подтверждения операции с денежными средствами необходимо двумя различными факторами доказать, что именно он владелец учетной записи или что именно он осуществляет вход.

Среди видов многофакторной аутентификации наиболее распространена двухфакторная аутентификация (2FA — 2-factor authentication) – метод, при котором пользователю для получения доступа необходимо предоставить два разных типа аутентификационных данных, например, что-то известное только пользователю (пароль) и что-то присущее только пользователю (отпечаток пальца).

Доступ к ресурсам через ввод логина и пароля, является однофакторной аутентификацией, поскольку для входа используется только один тип аутентификационных данных — известный пользователю пароль.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Неправильный идентификатор, то есть вы просто забыли или перепутали логин, пароль, ПИН-код, банковскую карту. Тут не возникает особых вопросов, как исправить ошибку

Проверьте данные для входа, возможно, вы не обратили внимание на регистр и написали строчные буквы вместо больших. Также часто при входе на сайт или в программу мы забываем проверить раскладку клавиатуры и пишем не на английском, а на русском языке.

Повреждение физического носителя, например, магнитная лента на банковской карте поцарапалась, карта погнулась, ключ от онлайн-банка или электронная подпись сломались, на глазу появился конъюнктивит, на пальце ранка, что препятствует считыванию биометрических данных, а телефон потерялся или утонул в Волге

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

Разная система шифрования на телефоне и роутере приводит к их несовместимости. Чтобы подключиться к Wi-Fi в случае такой ошибки, потребуется изменить настройки роутера, применив шифрование, доступное в мобильном устройстве.

Иногда телефон не подключается к сети из-за программного сбоя ОС или ошибки в работе роутера. В таком случае попробуйте обновить программу в мобильном устройстве и перезапустите маршрутизатор.

Разная скорость передачи данных на устройствах, тут придется разбираться и снова лезть в настройки выставлять приемлемый объем данных, передаваемый за определенный промежуток времени.

В настройках роутера или другого прибора могут быть четко прописаны устройства, с которыми он может поддерживать связь. Если нужно добавить новый гаджет, то снова-таки придется поработать с настройками.

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Что документируется в разделе аутентификации

В документации API не нужно подробно объяснять внешним пользователям, как работает аутентификация. Отсутствие объяснений внутренних процессов аутентификации, является лучшей практикой, поскольку хакерам будет сложнее злоупотреблять API.

Тем не менее нужно объяснить необходимую информацию:

- как получить API ключ;

- как пройти аутентификацию запроса;

- сообщения об ошибках, связанных с неверной аутентификацией;

- чувствительность информации аутентификации;

- период действия токена доступа (авторизации).

Если есть открытый и закрытый ключи, нужно объяснить, где следует использовать каждый ключ, и отметить, что закрытые ключи не должны использоваться совместно. Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Поскольку раздел API ключей важен, и нужен разработчикам до того, как они начнут использовать API, этот раздел должен быть в начале руководства.

Аутентификация по предъявлению цифрового сертификата

Механизмы аутентификации с применением сертификатов обычно используют протокол с запросом и ответом. Согласно этому протоколу, сервер аутентификации направляет пользователю последовательность символов, называемую запросом, а программное обеспечение клиентского компьютера для генерирования ответа вырабатывает с помощью закрытого ключа пользователя цифровую подпись под запросом от сервера аутентификации. Общий процесс подтверждения подлинности пользователя состоит из следующих стадий:

- получение открытого ключа СА (одноразовый процесс),

- получение по некоторому незащищенному каналу от этого пользователя его сертификата открытого ключа.

Аутентификация с открытым ключом используется как защищенный механизм аутентификации в таких протоколах как SSL, а также может использоваться как один из методов аутентификации в рамках рассмотренных протоколов Kerberos и RADIUS.

Организационная идентификация и эмоциональная приверженность организации

Книппенберг и Слебос (2006) разделяют ОИ и эмоциональную приверженность организации, сужая сферу действия первого. Идентификация – это когнитивная / перцептивная конструкция, отражающая самоотнесение. Приверженность отражает отношение к организации и ее членам. Идентификация самоопределена и подразумевает психологическое единство с организацией. Обязательства подразумевают отношения, в которых и человек, и организация являются отдельными сущностями (Knippenberg & Sleebos, 2006).

Мейер и Аллен (1991) создали трехкомпонентную модель организационной приверженности: аффективную, постоянную и нормативную. OI и эмоциональная приверженность организации – это тесно связанные и взаимозаменяемые конструкции. В своем метаанализе Рикетта (2005) изучил степень совпадения ОИ и эмоциональной приверженности организации на 96 независимых выборках. Он обнаружил значительную и очень сильную положительную корреляцию между OI и эмоциональной приверженностью организации (r = 0,78). Это говорит о том, что среднее исследование OI имело значительное перекрытие конструкции с эмоциональной приверженностью организации. Тем не менее, Рикетта (2005) утверждал, что ОИ и эмоциональную приверженность организации можно различить, поскольку они по-разному относятся к нескольким организационным результатам

Такие различия были наиболее ярко выражены в исследованиях, в которых ОИ измерялся по шкале Маэла и Эшфорта (1992), в которой не учитывался компонент эмоциональной привязанности, при этом основное внимание уделялось восприятию сотрудниками единства и принадлежности к организации. В таких исследованиях ОИ по сравнению с аффективной приверженностью организации, измеренной по шкале эмоциональной приверженности, менее сильно коррелировал с удовлетворенностью работой (r = 0,47 против r = 0,65) и намерением уйти (r = -,35 против r = -,56), но более сильно с вовлеченностью в работу (r = 0,60 против r = 0,53) и дополнительными ролями (r = 0,39 против r = 0,23).. OI измеряется с помощью опросника организационной идентификации (OIQ), корреляция между OI и намерением уйти была сильнее, чем корреляция между эмоциональной приверженностью организации и намерением уйти (r = -,64 против r = -,56)

Кроме того, OI имел гораздо более сильную связь с возрастом (r = 0,60 против r = 0,15), но не было различий в том, как OI и эмоциональная приверженность организации коррелировали с удовлетворенностью работой (r = 0,68).

OI измеряется с помощью опросника организационной идентификации (OIQ), корреляция между OI и намерением уйти была сильнее, чем корреляция между эмоциональной приверженностью организации и намерением уйти (r = -,64 против r = -,56). Кроме того, OI имел гораздо более сильную связь с возрастом (r = 0,60 против r = 0,15), но не было различий в том, как OI и эмоциональная приверженность организации коррелировали с удовлетворенностью работой (r = 0,68).