Что такое ssl?

Содержание:

- Какими бывают сертификаты SSL

- SSL сертификат — как работает SSL шифрование

- Аннотация

- В чем разница между HTTP и HTTPS?

- Что такое SSL и сертификат?

- Функция 1: техническая защита соединения между пользователем и сайтом

- Кому выгодно, чтобы у вас был SSL?

- Шаг 6. Настраиваем автоматическое обновление

- Принцип работы SSL[править]

- История SSL[править]

- Что происходит по истечении срока действия SSL-сертификата?

- Шаг 2. Получаем SSL-сертификат

- Сертификат SSL

- Разница между HTTP и HTTPS

- Получение сертификата

- Протоколы SSL и TLS[править]

- Заключение

Какими бывают сертификаты SSL

Файлы отличаются по двум критериям:

По числу защищаемых доменов и поддоменов:

- Единичный. Применяется только к одному доменному имени и поддомену.

- По маске. Защищает только один домен, но количество поддоменов при этом не ограничено.

- Мультидоменный. Применяется сразу для нескольких доменов.

По уровню защиты:

- Проверка домена DV (Domain validation). Включает в себя только базовое шифрование и проверяет регистрацию. Наиболее дешевый тип, для получения потребуется от нескольких минут до нескольких часов.

- Проверка организации OV (Organization validation). Кроме вышеперечисленных возможностей проверяет некоторые сведения о самом владельце: имя, адрес. Время получения – от нескольких часов до нескольких дней.

- Расширенная проверка EV (Extended validation). Это сертификат с самым надежным уровнем безопасности. Под проверку попадают все сведения об организации, юридические и физические аспекты. Для получения требуется временной промежуток от нескольких дней до нескольких недель.

Кому нужно получать сертификат

Обеспечить безопасность желательно всем, кто через сайт получает от пользователей данные, хранит их и обрабатывает. Информация, которая потенциально интересна злоумышленникам – это:

- логины и пароли для входа в личные аккаунты;

- номера карт и счетов;

- личная информация о пользователе: имя, адрес, дата рождения;

- номера и другие данные из личных документов;

- клиентские списки;

- данные, являющиеся коммерческой тайной организации;

- сведения о пациентах в медицинских учреждениях.

SSL сертификат — как работает SSL шифрование

Протокол SSL/TLS помогает двум незнакомым друг с другом пользователям Интернета установить защищенное соединение через обычный, незащищенный канал. С помощью математических алгоритмов оба пользователя – клиент и сервер – договариваются о секретном ключе, не передавая его напрямую через соединение. Даже если кто-то сумеет подключиться к соединению и перехватить все передаваемые данные, расшифровать их ему не удастся.

Протокол SSL использует многослойную среду: с одной стороны от него находится протокол программы-клиента (например, IMAP, HTTP, FTP), а с другой – транспортный TCP/IP. Для SSL шифрования используются симметричные и ассиметричные ключи, полученные с помощью различных математических моделей.

Чтобы понять общий принцип работы SSL, представьте, что вам нужно что-то передать другому человеку. Вы кладете этот предмет в коробку, вешаете замок от воров и посылаете по почте. Адресат получает коробку, но не может ее открыть без ключа. Тогда он вешает на коробку собственный замок и возвращает ее вам. Получив свою коробку с двумя запертыми замками, вы убираете свой замок (ее надежно защищает второй) и возвращаете коробку. В итоге адресату приходит коробка, закрытая только на один – его – замок. Он снимает замок и достает посылку.

Теперь представьте, что в коробку вы положили код от тайного шифра, и адресат его получил. С этой минуты вы можете посылать друг другу зашифрованные сообщения по открытому соединению – даже если они попадут в чужие руки, расшифровать их без ключа не получится.

При установке безопасного соединения по протоколу HTTPS ваше устройство и сервер договариваются о симметричном ключе (его еще называют «общим тайным ключом»), после чего обмениваются уже зашифрованными с его помощью данными. Для каждой сессии связи создается новый ключ. Подобрать его почти невозможно. Для полной защиты не хватает только уверенности, что ваш собеседник на другом конце провода – действительно тот, за кого себя выдает.

Ведь вашу посылку мог перехватить мошенник. Он повесил на вашу коробку свой замок, отправил ее обратно, а потом получил еще раз, уже без вашего замка, зато с секретным кодом внутри. Узнав код, он сообщил его настоящему адресату, который и не подозревал о взломе. Дальше вы продолжаете обмениваться информацией с адресатом, но у мошенника есть секретный ключ, поэтому он читает все ваши сообщения.

Здесь в игру вступают цифровые сертификаты. Их задача – подтвердить, что на другом конце провода находится реальный адресат, управляющий указанным в сертификате сервером. Выдают такие сертификаты специальные центры. Сертификат содержит название компании и электронную подпись, которая подтверждает его подлинность. Именно ее проверяет браузер в момент установки безопасного HTTPS соединения.

По сути, сертификат гарантирует, что замок на вашей коробке уникальный и принадлежит вашему адресату. Если продолжить «коробочную» аналогию – центр сертификации это почтовая служба, которая отправляет посылку, только проверив Ваши данные.

Для сайтов, требующих повышенного уровня безопасности существует расширенная версия цифрового сертификата. В этом случае организация-владелец домена проходит дополнительные проверки, а пользователь видит в адресной строке не только зеленый закрытый замок, но и зеленое поле, а также название организации. Пример:

iPipe – надёжный хостинг-провайдер с опытом работы более 15 лет.

Мы предлагаем:

- Виртуальные серверы с NVMe SSD дисками от 299 руб/мес

- Безлимитный хостинг на SSD дисках от 142 руб/мес

- Выделенные серверы в наличии и под заказ

- Регистрацию доменов в более 350 зонах

Аннотация

Эта статья содержит следующие разделы:

- Сведения о том, как настроить и включить сертификаты сервера, чтобы клиенты могли быть уверены в том, что ваш веб-сайт действителен и что любые отправляемые им сведения остаются конфиденциальными и конфиденциальными.

- Сведения о том, как использовать сторонние сертификаты для использования SSL, а также общий обзор процесса, используемого для создания запроса подписи сертификата (CSR), который используется для получения стороннее сертификата.

- Как включить SSL-подключение для веб-сайта.

- Как применить протокол SSL для всех подключений и установить требуемую длину шифрования между клиентами и веб-сайтом.

Для двух типов проверки подлинности можно использовать функции безопасности SSL веб-сервера. Вы можете использовать сертификат сервера, чтобы разрешить пользователям аутентификацию веб-сайта перед передачей личных сведений, таких как номер кредитной карты. Кроме того, вы можете использовать клиентские сертификаты для проверки подлинности пользователей, запрашивая информацию на веб-сайте.

В этой статье предполагается, что для проверки подлинности веб-сервера используется сторонний ЦС.

Чтобы включить проверку сертификата SSL Server и обеспечить уровень безопасности, необходимый вашим клиентам, необходимо получить сертификат от стороного ЦС. Сертификаты, выда которыми выданы вашей организации сторонним ЦС, обычно привязаны к веб-серверу и, в частности, к веб-сайту, к которому необходимо привязать SSL. Вы можете создать собственный сертификат с сервером IIS, но в этом случае ваши клиенты должны неявно доверять вам как к сертификату.

Статья предполагает следующее:

- Вы установили IIS.

- Создан и опубликован веб-сайт, который необходимо защитить с помощью SSL.

В чем разница между HTTP и HTTPS?

Как упоминалось ранее, HTTPS — это тот же самый HTTP протокол (протокол передачи гипертекста), который поддерживает шифрование. Данные по HTTPS передаются поверх криптографического протокола SSL или TLS, который их шифрует. HTTP же передает обычные текстовые данные, что делает данный протокол уязвимым к внешним угрозам.

Как работает SSL?

SSL-сертификат устанавливается на север, а не на CMS (систему управления сайтом) или домен. Сертификат содержит 2 ключа: публичный (public) и приватный (private). Public-key используется для шифрования трафика в пользовательской части: от браузера к серверу. Private-key используется для того, чтобы расшифровать полученные данные на сервере.

В криптографии есть базовая задачка про почтальона и ключи, которая поможет вам понять принцип работы шифрования. Звучит она так:

Ответ на данную задачу мы дадим в конце статьи, подумайте над ее решением самостоятельно.

Что такое SSL и сертификат?

SSL — глобальная стандартная технология безопасности, обеспечивающая зашифрованную связь между веб-браузером и сервером. Большое количество пользователей онлайн-бизнеса и частных лиц используют SSL для снижения риска получения конфиденциальной информации (номера кредитных карт, имен пользователей, паролей, электронных писем) и защиты от похищения или вмешательства со стороны хакеров и похитителей личных данных.

Для создания безопасного соединения на веб-сервере устанавливается SSL-сертификат (также называемый цифровым сертификатом) и выполняет следующие базовые функции:

- аутентифицирует адрес веб-сайта (это гарантирует посетителям, что они не находятся на фиктивном сайте);

- шифрует передаваемые данные.

Недоверенный сертификат формирует ошибку при обращении к сайту «SSL Error».

Функция 1: техническая защита соединения между пользователем и сайтом

Например, вы зашли в кафе, подключились к местному wifi, и все данные, которые вы передаёте в Интернет, доступны администратору wifi- сети кафе. Если вы заходите на сайт без SSL-сертификата, вводите на нем логин и пароль, не сомневайтесь, злоумышленник уже знает ваши реквизиты.

Если же сайт использует SSL-сертификат, данные злоумышленник всё равно сможет получить, но воспользоваться ими — нет, так как они будут зашифрованы.

Вывод: Если владелец ресурса не устанавливает сертификат, посетитель сайта рискует передать данные третьим лицам.

Долгое время владельцы сайтов не обращали на это внимание. Ситуацию начала меняться с повышением компьютерной грамотности пользователей

Те, кто начали понимать описанный выше пример, перестали доверять сайтам без SSL-сертификатов. Сейчас большинство пользователей понимает, что нельзя вводить данные на сайте без SSL-сертификата.

В результате владельцы сайтов стали устанавливать SSL-сертификаты, чтобы сохранить свою аудиторию, а также сохранить позиции сайта по ключевым запросам в поисковой выдаче Яндекса и Google.

Кому выгодно, чтобы у вас был SSL?

Как всегда, если какая-то мистификация получает широкое распространение – значит есть те, кому это выгодно.

В нашем случае это многочисленные хостер-провайдеры, которые сразу почуяли запах денег. Одно дело – брать с вас деньги каждый год только за хостинг, а другое – еще и за SSL сертификат. Естественно они будут уверять всех и вся, что SSL – это жизненная необходимость. Вон, мол, сам Гугл это подтверждает.

Мне часто пишут вебмастера с вопросами про этот SSL. И говорят, что впали в паническое состояние после какой-нибудь веб-конференции, где им рассказывали про преимущества SSL. После пары вопросов всегда выясняется, что данный доклад делали представители компании, которая как раз занимается продажами SSL-сертификатов. Кто бы мог подумать.

Тут я не могу удержаться и не показать вам одно видео от компании, занимающейся продажами SSL. Это просто шедевр трэш-контента = ) И по этому видео прекрасно видно, как такие хостинг-провайдеры относятся к своим клиентам – как к безмозглым животным ))

https://youtube.com/watch?v=t9BO9ARYCDo

Шаг 6. Настраиваем автоматическое обновление

Сертификаты от Let’s Encrypt действуют только в течение 90 дней. Это побуждает пользователей к автоматизации процесса обновления. Нам понадобится создать регулярно запускающуюся команду для проверки и автоматического обновления сертификатов, срок которых истекает.

Для запуска проверки ежедневных обновлений мы будем использовать Cron — стандартный системный сервис для запуска повторяющихся задач. Задачи Cron указываются в файле под названием :

Вставьте следующую строчку в конец файла, затем сохраните и закройте его:

Часть строчки означает «запускай следующую команду в 3:15 ночи ежедневно». Вы можете выбрать любое время.

Команда для Certbot проверит все сертификаты, установленные в системе, и обновит каждый, срок использования которого истекает менее, чем через 30 дней. Ключ говорит Certbot’у ничего не выводить и не ждать ввода от пользователя. перезагрузит Nginx, чтобы он использовал новые файлы сертификата, но только в случае, если произошло обновление.

Cron будет запускать эту команду каждый день. Все установленные сертификаты будут автоматически обновлены и подгружены, когда останется меньше 30 дней до истечения срока их действия.

Принцип работы SSL[править]

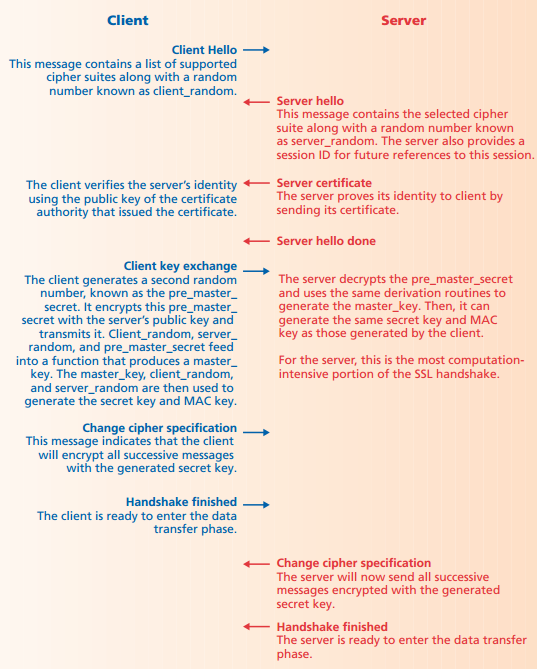

Принцип работы SSL состоит из двух фаз: фаза рукопожатия и фаза передачи данных. Во время фазы рукопожатия клиент и сервер используют шифрование открытым ключом для того, чтобы определить параметры секретного ключа, используемого клиентом и сервером для шифрования во время фазы передачи данных.

Клиент инициирует рукопожатие посылая “hello”-сообщение серверу. Такое сообщение содержит список алгоритмов симметричного шифрования (cipher specs), поддерживаемых клиентом. Сервер отвечает похожим “hello”-сообщением, выбрав при этом наиболее подходящий алгоритм шифрования из полученного списка. Далее сервер отправляет сертификат, который содержит его публичный ключ.

Сертификат — это набор данных, который подтверждает подлинность. Подтвержденная третья сторона, известная как центр сертификации (CA), генерирует сертификат и проверяет его подлинность. Чтобы получить сертификат сервер должен использовать безопасные каналы для отправки своего публичного ключа в центр сертификации. Он генерирует сертификат, который содержит его собственный ID, ID сервера, публичный ключ сервера и другую информацию. А также центр сертификации создает отпечаток (digest) сертификата, который, по сути, является контрольной суммой. Далее центр сертификации создает подпись сертификата (certificate signature), которая формируется путем шифрования отпечатка сертификата приватным ключом центра сертификации.

Для проверки сертификата сервера клиент использует публичный ключ центра сертификации для расшифровки подписи. Затем клиент самостоятельно считает отпечаток сертификата сервера и сверяет с расшифрованным. Если они не совпадают, то сертификат был подделан.

Естественно, для расшифровки подписи у клиента должен быть публичный ключ центра авторизации. Поэтому клиент хранит у себя список публичных ключей подтвержденных центров сертификации. По факту, многие браузерные приложения имеют подобный список, находящийся непосредственно в их коде. Когда клиент установил подлинность сервера (сервер также может запросить сертификат у клиента), сервер использует шифрование открытым ключом для определения секретного ключа для обмена информацией.

Фаза рукопожатия завершается отправкой “finished”-сообщений, как только обе стороны готовы начать использование секретного ключа. Начинается фаза передачи данных, в ходе которой каждая сторона разбивает исходящие сообщения на фрагменты и прикрепляет к ним коды авторизации сообщений MAC (message authentication code). Код авторизации сообщения это зашифрованный отпечаток, вычисленный на основе содержимого сообщений. Из соображений безопасности, он не совпадает с секретным ключом и вычисляется вместе с секретным ключом на стадии рукопожатия. Для получения полноценного SSL пакета каждая из сторон объединяет данные фрагмента, код авторизации сообщения, заголовки сообщения и шифруют с использованием секретного. При получении пакета, каждая из сторон расшифровывает его и сверяет полученный код авторизации сообщения со своим. Если они не совпадают, то пакет был подделан.

История SSL[править]

Из-за невозможности гарантировать безопасность сети, через которую передается информация наилучшим способом защитить ее было выбрано шифрование и дешифрование на концах устанавливаемого соединения соответственно. Netscape могли бы встроить этот подход напрямую в свой браузер, но это бы не предоставило единого решения, которое другие приложения могли бы использовать. Требовалось получить более общный, независимый от приложения подход.

В итоге, Netscape разработал протокол SSL работающий поверх TCP, а также предоставляющий TCP-подобный интерфейс для приложений более высокого уровня. В теории, одним из преимуществ SSL для разработчиков являлась возможность заменить все традиционные TCP вызовы на новые SSL вызовы. Специфические детали того, как SSL шифрует и дешифрует данные были относительно прозрачны.

Что происходит по истечении срока действия SSL-сертификата?

Срок действия SSL-сертификатов истекает, он не длится вечно. Центр сертификации / Форум браузеров, который де-факто выступает в качестве регулирующего органа для индустрии SSL, заявляет, что срок действия SSL-сертификатов не должен превышать 27 месяцев. По сути, это означает, что SSL-сертификат можно использовать в течение двух лет, плюс до трех месяцев на продление срока действия предыдущего сертификата.

Срок действия SSL-сертификатов истекает, поскольку, как и при любой другой форме аутентификации, информацию необходимо периодически перепроверять и убеждаться в ее актуальности. В интернете все очень быстро меняется, покупаются и продаются компании и веб-сайты. При смене владельцев также меняется информация, относящаяся к SSL-сертификатам. Ограниченный срок действия SSL-сертификатов обеспечивает актуальность и точность информации, используемой для аутентификации серверов и организаций.

Раньше SSL-сертификаты могли выдаваться на срок до пяти лет, который впоследствии был сокращен до трех лет, а в последнее время до двух лет плюс возможность использовать дополнительные три месяца. В 2020 году Google, Apple и Mozilla объявили, что будут применять годовые SSL-сертификаты, несмотря на то, что это предложение было отклонено Центрами сертификации / Форумом браузеров. Это решение вступило в силу в сентябре 2020 года. Не исключено, что в будущем срок действия SSL-сертификатов сократится еще.

Когда срок действия SSL-сертификата истекает, соответствующий сайт становится недоступным. Когда пользователь открывает веб-сайт в браузере, в течение нескольких миллисекунд проверяется действительность SSL-сертификата (в рамках подтверждения SSL-соединения). Если срок действия SSL-сертификата истек, посетители сайта получат сообщение: «Этот сайт небезопасен. Существуют возможные риски».

У пользователей есть возможность продолжить, однако не рекомендуется делать это, учитывая связанные риски кибербезопасности, в том числе вероятность столкнуться с вредоносными программами. Это существенно влияет на показатель отказов при посещении веб-сайта, поскольку пользователи быстро покидают его.

Осведомленность о сроке истечения SSL-сертификатов является проблемой для крупных предприятий. В то время как малые и средние предприятия имеют один или несколько SSL-сертификатов, крупные предприятия, работающие на различных рынках и имеющие множество веб-сайтов и сетей, имеют также множество SSL-сертификатов. Поэтому причиной того, что компания допустила истечение срока действия своего SSL-сертификата, обычно является недосмотр, а не отсутствие компетентности. Лучший способ для крупных компаний поддерживать осведомленность об истечении срока действия SSL-сертификатов – использовать платформу управления сертификатами. На рынке представлены различные продукты, которые можно найти с помощью онлайн-поиска. Это позволит компаниям просматривать цифровые сертификаты и управлять ими в рамках всей инфраструктуры

При использовании такой платформы важно регулярно входить в систему и проверять, когда необходимо продлить обновления

Если срок действия сертификата истечет, сертификат станет недействительным, и выполнять безопасные транзакции на веб-сайте станет невозможно. Центр сертификации предложит обновить SSL-сертификат до истечения срока его действия.

Все центры сертификации и службы SSL, используемые для получения SSL-сертификатов, отправляют уведомления об истечении срока действия сертификата с заданной периодичностью, обычно начиная с 90 дней до окончания срока действия сертификата. Постарайтесь, чтобы эти уведомления отправлялись на несколько адресов электронной почты, а не одному человеку, который к моменту отправки уведомления может покинуть компанию или перейти на другую должность. Убедитесь, что соответствующие сотрудники компании включены в список рассылки и своевременно получат уведомление.

Шаг 2. Получаем SSL-сертификат

Certbot предоставляет несколько способов получения SSL-сертификатов при помощи разных плагинов. В отличие от плагина для Apache, который описан в другом руководстве, большинство плагинов помогут вам только получить сертификат, который придётся настроить на вашем сервере вручную. Плагины, которые позволяют только получать сертификаты и не устанавливают их, называются «аутентификаторами», так как они используются для подтверждения подлинности сервера, которому сертификат выдаётся.

Давайте разберёмся, как использовать плагин Webroot для получения SSL-сертификата.

Использование плагина Webroot

Алгоритм работы Webroot включает в себя создание специального файла в директории . Она размещается в корневом каталоге веб-сервера (document root) и может быть открыта сервисом Let’s Encrypt для проверки. В зависимости от ваших настроек, вам может понадобиться явно разрешить доступ к папке .

Если вы ещё не установили Nginx, сделайте это, следуя руководству по установке Nginx на Ubuntu 16.04.

Чтобы убедиться в том, что папка доступна сервису Let’s Encrypt, внесем небольшие изменения в конфигурацию Nginx. По умолчанию файл конфигурации находится в папке . Мы будем использовать редактор Nano для внесения изменений:

Внутри блока добавьте такой блок :

Вам также стоит посмотреть, где расположен корневой каталог веб-сервера (document root), так как этот путь необходим при работе с Webroot. Если вы используете стандартный файл конфигурации, она будет расположена в .

Сохраните и закройте файл.

Проверьте вашу конфигурацию на синтаксические ошибки:

Если ошибок нет, перезапустите Nginx, используя эту команду:

Теперь, когда мы знаем , можно выполнить запрос на получение SSL-сертификата. При помощи ключа указываются доменные имена. Если вы хотите использовать единый сертификат для нескольких доменных имен (например, и ), не забудьте добавить их все. Также убедитесь, что вы заменили значения и доменные имена на соответствующие вашим:

Если это первый запуск Certbot, вам будет предложено ввести адрес электронной почты и подтвердить согласие с правилами использования сервиса. После этого вы увидите сообщение об успешном завершении и путь, куда были сохранены ваши сертификаты:

Обратите внимание, что путь к сертификату и дата истечения срока его использования указаны в начале сообщения

Файлы сертификата

После получения сертификата у вас должны появиться следующие файлы в PEM-кодировке:

- cert.pem — сертификат вашего доменного имени;

- chain.pem — Let’s Encrypt;

- fullchain.pem — объединённые и ;

- privkey.pem — приватный (секретный) ключ вашего сертификата.

Важно запомнить расположение этих файлов, так как они будут использоваться в конфигурации вашего сервера. Сами файлы расположены в папке

Однако Certbot создает симлинки на наиболее актуальные файлы сертификата в папке . Так как символьные ссылки указывают на наиболее актуальные файлы сертификата, именно этот путь лучше использовать при обращении к ним.

Вы можете проверить существование файлов, используя такую команду (подставьте ваше доменное имя):

Результатом выполнения команды должны быть указанные выше файлы сертификата. Теперь вы можете настроить ваш сервер так, чтобы использовался в качестве файла сертификата, а в качестве ключа сертификата.

Генерация ключа по алгоритму Диффи-Хеллмана

Для повышения безопасности вам необходимо сгенерировать ключ по алгоритму Диффи-Хеллмана. Для генерации ключа длиной 2048 бит используйте такую команду:

Процесс может занять несколько минут.

Сертификат SSL

Это своеобразная электронная подпись для вашего проекта. Он крайне важен для компаний, осуществляющих работу с персональной информацией пользователей – банкам, системам электронных платежей и так далее. Основной его функцией является защита переводов, а также сокрытие информации от возможных взломов третьими лицами.

К примеру, если вы являетесь владельцем какой-либо компании и желаете настроить сервис приёма пожертвований в виде электронных платежей, вам потребуется применить SSL-сертификат чтобы интегрировать в проект инструменты платежных систем. Рассматриваемый сертификат включает следующие сведения:

- Имя домена, на которое он был оформлен.

- Юридическое лицо, являющееся его владельцем.

- Географическое расположение владельца (страна, населённый пункт).

- Период его активности.

- Реквизиты организации, предоставившей доступ к нему.

Сертификат официально подтверждает принадлежность доменного имени реальной фирмы, и то что его пользователь имеет законное право на применение секретного ключа.

Разница между HTTP и HTTPS

HTTP – это протокол прикладного уровня, который используется для передачи данных в сети. Этот протокол дает возможность передавать запросы от клиента к серверу и получать от сервера ответы на эти запросы.

Что касается HTTPS, то это не другой отдельный протокол, а расширение протокола HTTP. Это можно понять уже по расшифровке аббревиатур:

- HTTP – HyperText Transfer Protocol (в переводе «протокол передачи гипертекста»);

- HTTPS – HyperText Transfer Protocol Secure (в переводе «защищенный протокол передачи гипертекста»).

Если по HTTP данные передаются в незащищенном виде, то HTTPS обеспечивает их криптографической защитой, то есть уберегает данные от несанкционированного доступа.

Получение сертификата

Чтобы начать процесс получения сертификата, необходимо создать CSR. Это можно сделать с помощью консоли управления IIS; Поэтому перед созданием CSR необходимо установить IIS. CSR — это, по сути, сертификат, который создается на сервере, который проверяет сведения о сервере, относящаяся к компьютеру, при запросе сертификата у стороне ЦС. CSR — это просто зашифрованное текстовое сообщение, зашифрованное парой открытого и закрытого ключей.

Как правило, в CSR, который вы создаете, включаются следующие сведения о компьютере:

- Организация

- Подразделение

- Страна

- Состояние

- Locality

- Общее имя

Примечание

Общее имя обычно состоит из имени хост-компьютера и домена, к которому оно принадлежит, например xyz.com. В этом случае компьютер является частью домена .com и называется XYZ. Это может быть корневой сервер для корпоративного домена или просто веб-сайт.

Создание CSR

-

Доступ к консоли управления (MMC) IIS. Для этого щелкните правой кнопкой мыши «Мой компьютер» и выберите «Управление». Откроется консоль управления компьютером. Разорите раздел «Службы и приложения». Найдите IIS и разйдите консоль IIS.

-

Выберите конкретный веб-сайт, на который необходимо установить сертификат сервера. Щелкните сайт правой кнопкой мыши и выберите «Свойства».

-

Выберите вкладку «Безопасность каталога». В разделе «Безопасная связь» выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

-

Выберите «Создать новый сертификат» и «Далее».

-

Выберите «Подготовить запрос» сейчас, но отправьте его позже и выберите «Далее».

-

В поле «Имя» введите имя, которое можно запомнить. По умолчанию он будет называться веб-сайтом, для которого создается CSR.

Примечание

При генерации CSR необходимо указать длину бита. Длина бита ключа шифрования определяет силу зашифрованного сертификата, отправляемого в сторонний ЦС. Чем выше длина бита, тем надкрепнее шифрование. Большинство сторонних ЦС предпочитают не менее 1024 бит.

-

В разделе «Сведения об организации» введите сведения об организации и подразделении. Это должно быть точным, так как вы представляете эти учетные данные стороне ЦС и должны соответствовать их лицензированию сертификата. Выберите «Далее», чтобы получить доступ к разделу «Общее имя сайта».

-

Раздел «Общее имя сайта» отвечает за привязку сертификата к веб-сайту. Для SSL-сертификатов введите имя хост-компьютера с именем домена. Для серверов интрасети можно использовать netBIOS-имя компьютера, на который размещен сайт. Выберите «Далее», чтобы получить доступ к географическим данным.

-

Введите сведения о стране, регионе или регионе, а также о стране или регионе. Полностью орфографию вашего штата, области и страны или региона; не используйте аббревиатуры. Нажмите кнопку Далее.

-

Сохраните файл в TXT-файле.

-

Подтвердите сведения о запросе. Выберите «Далее», чтобы завершить работу, и выйдите из мастера сертификатов веб-сервера.

Протоколы SSL и TLS[править]

SSL (Secure Sockets Layer) и TLS (Transport Level Security) — криптографические протоколы, обеспечивающие защищенную передачу данных в компьютерной сети. Они широко используются в веб-браузерах, а также при работе с электронной почтой, обмене мгновенными сообщениями и в IP-телефонии.

Соединение, защищенное протоколом TLS, обладает одним или несколькими следующими свойствами:

- Безопасность: симметричное шифрование защищает передаваемую информацию от прочтения посторонними лицами.

- Аутентификация: «личность» участника соединения можно проверить с помощью асимметричного шифрования.

- Целостность: каждое сообщение содержит код (Message Authentication Code, MAC), с помощью которого можно проверить, что данные не были изменены или потеряны в процессе передачи.

Так как большинство протоколов связи могут быть использованы как с TLS/SSL, так и без него, при установке соединения необходимо явно указать серверу, хочет ли клиент устанавливать TLS. Один способ добиться этого — использовать порт, по которому соединение всегда устанавливается с использованием TLS (например, 443 для HTTPS). Другой способ — использовать специальную команду серверу от клиента переключить соединение на TLS (например, STARTTLS для протоколов электронной почты).

Заключение

Конечно, только вам решать, нужен вам SSL сертификат или нет. Я могу только кратко резюмировать:

- SSL – действительно хороший способ шифрования, который пока на практике никому не удалось взломать;

- Наличие SSL сертификата не гарантирует, что сайт безопасен. На нем могут быть вирусы и вредоносные программы, которые перехватывают данные до отправки на сервер;

- Если вы занимаетесь электронной коммерцией, то вам обязательно надо ставить SSL сертификат (либо для совершения транзакций отправлять посетителей на сторонний защищенный ресурс платежной системы, как это делаю, например, я);

- Гугл не помечает сайт без SSL как «небезопасные», и не будет этого делать, потому что так он навредит сам себе;

- Наличие SSL никак не влияет на положение в поисковой выдаче вашего сайта;

- При переезде с «http» на «https» очень высока вероятность где-нибудь ошибиться, и тогда ваш сайт может вообще никогда до конца не восстановить свои позиции;

- Больше всего паники среди вебмастеров наводят хостер-провайдеры, потому что они зарабатывают деньги на продаже SSL-сертификатов.

Другими словами – если у вас новый сайт и вам нечего терять, то вы можете спокойно сразу сделать его на https. Главное купите его у надежного провайдера. А то поставщиков разных бесплатных SSL скорее заблокируют, и вам тогда будет очень плохо.

А если у вас ресурс уже раскручен и вы не принимаете платежи непосредственно на сайте – скорее всего он вам и даром не нужен. Пишите статьи и выходите в ТОП без него. А можете просто использовать отдельный сайт на «https» для приема платежей.

Надеюсь, статья была для вас полезной. Не забудьте скачать мою книгу «Автостопом к миллиону». Там я показываю вам самый быстрый путь с нуля до первого миллиона в интернете (выжимка из личного опыта за 10 лет = )

До скорого!

Ваш Дмитрий Новосёлов